Ben je ooit geconfronteerd met afwijkend gedrag in je ICT-omgeving? En vroeg je je af hoe je dit vroegtijdig had kunnen detecteren en voorkomen? Maak kennis met policy’s, oftewel beleidsregels, in Microsoft 365.

Afwijkend gedrag is vaak een vroegtijdige waarschuwing voor potentieel schadelijke of kwaadwillende activiteiten. Maar wat is afwijkend gedrag? Hoe richt je op de juiste manier beleidsregels in om dit te detecteren en, net zo belangrijk, welke veelgemaakte fouten wil je hierbij absoluut vermijden? We vertellen je er alles over in deze blog.

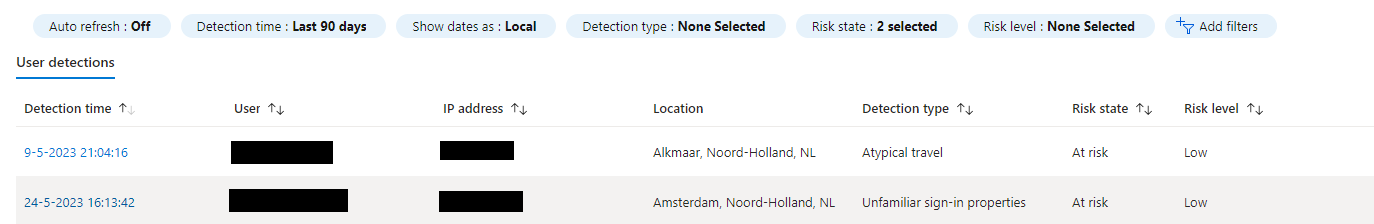

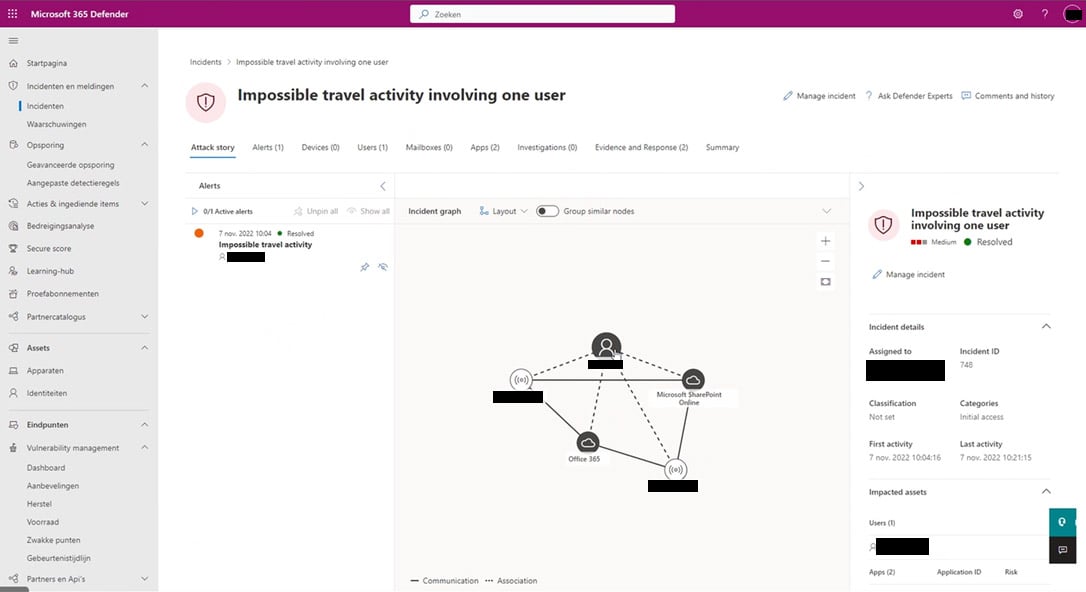

Als bedrijf is het ontzettend belangrijk om je Microsoft-tenant zorgvuldig te monitoren op mogelijke bedreigingen of kwetsbaarheden. Hierbij let je op verschillende indicatoren. Deze ‘rode vlaggen’ worden in Azure AD aangeduid als ‘Risk detections’ en zijn verbonden aan gebruikers- en inlogactiviteiten. Drie voorbeelden van deze indicatoren:

Als je de juiste policy's hebt ingesteld en er wordt een rode vlag ontdekt, dan wordt een gebruiker of inlogactiviteit geblokkeerd. Daar merk je als IT-beheerder niets van. Dit gebeurt namelijk allemaal automatisch. Wil je hier wél graag alerts voor ontvangen? Dan kun je die instellen via Microsoft Defender.

Microsoft Azure AD ‘leert’ het gebruik van je tenant te herkennen. Door dit gedrag te monitoren, kan Microsoft patronen herkennen die overeenkomen met die van bekende kwaadwillende activiteiten. Die zijn bijvoorbeeld gebaseerd op specifieke apparaten of IP-adressen waarvan bekend is dat ze door cybercriminelen worden gebruikt. Dit stelt Microsoft in staat om potentiële bedreigingen te herkennen en deze aan de achterkant proactief af te vangen. Hierdoor wordt de beveiliging van je IT-omgeving proactief verhoogd.

De Microsoft 365 Azure AD Premium-licenties P1 en P2 bieden uitgebreide mogelijkheden voor het beheren van toegangsrechten en het verkleinen van risico’s, oftewel de rode vlaggen. De P1-licentie focust op conditional access, terwijl de P2-licentie een stap verdergaat met risicogebaseerde beleidsmaatregelen. Bij die laatste komen policy’s om de hoek kijken. Zowel conditional access en het toepassen van beleidsregels zijn essentiële beveiligingsmaatregelen voor je Microsoft-omgeving.

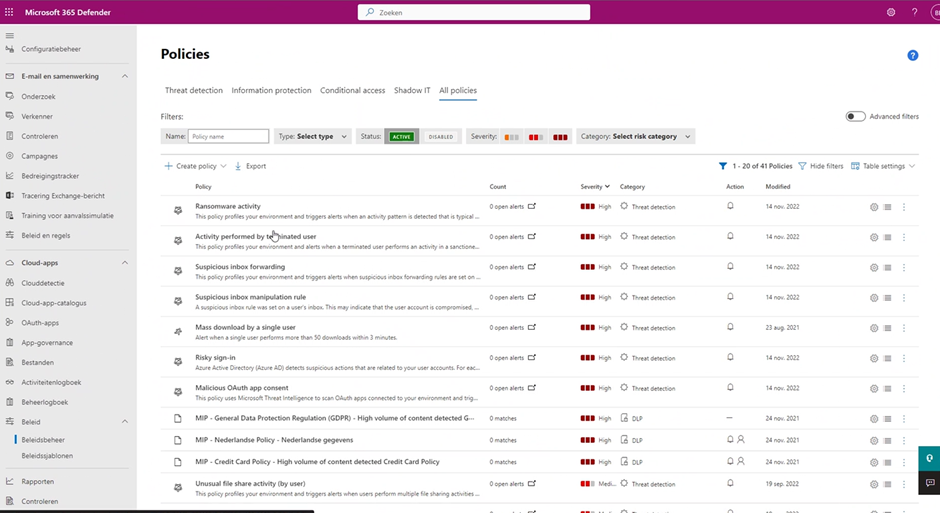

Het toepassen van de juiste policy’s in Microsoft 365 begint bij het opzetten van een goed beleid op organisatorisch niveau. Dit zijn 7 factoren die in ieder geval moeten terugkomen bij het bepalen van je beleid:

Als je dit beleid eenmaal hebt bepaald, kun je aan de slag met de technische implementatie van policy’s.

Bij het instellen van policy’s voor het identificeren van afwijkend gedrag binnen een Microsoft-omgeving zien we vaak de volgende 3 misverstanden:

Het vermijden van deze veelvoorkomende fouten draagt aanzienlijk bij aan het effectief identificeren van afwijkend gedrag. En daarbij natuurlijk een krachtigere beveiliging van je Microsoft-omgeving.

Het instellen van policy’s is belangrijk om afwijkend gedrag in Microsoft 365 te identificeren. Hiermee verklein je de risico’s op ongeoorloofde toegang en datalekken én waarborg je de veiligheid van je ICT-omgeving.

Het implementeren van beleidsregels voor je Microsoft 365-omgeving is technisch gezien niet complex. Het grootste deel van het werk zit ‘m namelijk in de voorbereidende fase. Je moet eerst dat heldere en volledige overzicht creëren van hoe je de omgeving wilt inrichten. Onze specialisten helpen je graag bij een grondige beoordeling van het huidige beleid, een inventarisatie van mogelijke verbeterpunten en een duidelijke strategie voor de implementatie van de policy’s. Uiteraard inclusief risicobeoordeling. Dan weet je zeker dat je effectieve beleidsregels hebt voor het identificeren van en ingrijpen bij rode vlaggen.

Heb je vragen over het toepassen van policy’s in Microsoft 365 voor jouw bedrijf? Neem gerust contact op. Aan de hand van onze blauwdruk ontdek je al snel hoe het ervoor staat met de beveiliging jouw ICT-omgeving.

Wil je graag aan de slag met een verbeterd IT Security beleid? Lees dan meer over onze IT security dienst YourSecurity. Wil jij graag een onafhankelijke partij laten meekijken naar je huidige IT Security en direct inzicht in waar je risico loopt en waar de gaten zitten? Vraag dan onze Vulnerabilty Scan aan. Je ontvangt vervolgens een uitgebreid rapport met de uitkomsten én aanbevelingen om direct je IT-security level te verbeteren. Dit rapport kun je tevens gebruiken als gesprekstarter wanneer je het gesprek aan gaat over cybersecurity binnen je organisatie. Win-win situatie dus.