IT Security wordt steeds belangrijker voor organisaties. De kosten van een cyberincident zijn hoog en de consequenties groot. Denk aan imagoschade, productieprocessen die stilliggen of gevoelige data die op straat ligt. Verklein daarom de kans op inbreuk. Een relatief eenvoudige maar zeer belangrijke start bij het beveiligen van je omgeving is het aanzetten of activeren van MFA binnen je Azure Active Directory (AD).

Lees hieronder alles over MFA of vraag direct een offerte aan voor de inrichting van MFA voor jouw organisatie via dit formulier.

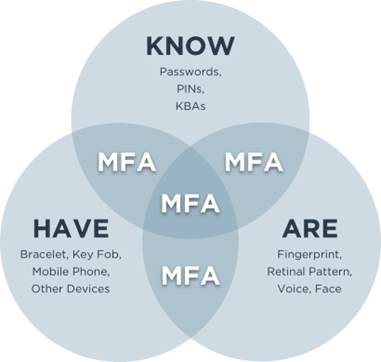

Multi-factor Authentication (MFA) is een authenticatiemethode waarbij de gebruiker twee óf meer verificatiefactoren moet opgeven om toegang te krijgen tot een bron zoals een applicatie, online account of een VPN. MFA is een kerncomponent van een sterk identiteits- en toegangsbeheerbeleid, ook wel Identity & Acces Management (IAM) genoemd.

In plaats van alleen om een gebruikersnaam en wachtwoord te vragen, vereist MFA één of meer aanvullende verificatiefactoren, wat de kans op een succesvolle cyberaanval verkleint.

Ondanks dat MFA bij de meeste bedrijven wel bekend is, is MFA nog niet overal geïmplementeerd. De statistieken liegen er niet om:

MFA is buitengewoon effectief en kan tot 99,9% van de moderne geautomatiseerde cyberaanvallen blokkeren. Ook 96% van de bulkphishing-pogingen en 76% van de gerichte aanvallen kan door MFA tegengehouden worden. Zelfs als een hacker een wachtwoord van een medewerker of andere cruciale informatie in handen krijgt, wordt hem nog steeds de toegang geweigerd zonder aanvullende authenticatie.

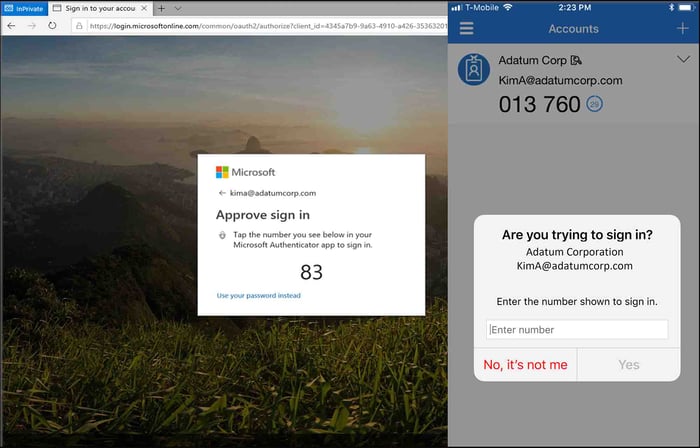

Microsoft dwingt vanaf 8 mei 2023 MFA number matching af: een belangrijke beveiligingsupgrade voor Microsoft Authenticator-pushmeldingen. Met slechts één simpele verandering wordt de digitale beveiliging van je bedrijfsgegevens verhoogd naar een ander niveau. Heb je al MFA? Dan zal deze aanpassing automatisch worden doorgevoerd op je omgeving, hier hoef je zelf niets voor te doen. In deze blog vertellen we je meer over number matching voor multifactorauthenticatie (MFA) en ontdek je waarom dit interessant is voor jouw bedrijf en hoe je deze extra beveiliging kunt implementeren.

Het niet gebruiken van multifactor authenticatie maakt accounts veel vatbaarder voor cyberbeveiligingsbedreigingen. De realiteit is dat als je geen MFA gebruikt, je organisatie meer risico loopt op aanvallen. Cybercriminelen vinden steeds vaker manieren om toegang te krijgen tot je organisatie. Hebben ze een wachtwoord in handen zonder dat je gebruik maakt van MFA, dan kunnen ze eenvoudig binnendringen.

MFA kan enkele van de meest voorkomende cyberbeveiligingsbedreigingen dwarsbomen, zoals hier genoemd.

Daarnaast is menselijk handelen zoals het delen van wachtwoorden onder medewerkers of het opslaan van een wachtwoord op een onveilige plek ook vaak debet aan een onveilige situatie.

Als je wordt aangevallen en een wachtwoord is buitgemaakt zonder dat je MFA heb ingesteld, dan staat je organisatie wijd open voor hackers.

Authenticatie is op verschillende methodes in te richten. Voorheen was uitsluitend de Single-factor authenticatie (SFA) ingericht. SFA vereist slechts één authenticatiemethode van de gebruiker om toegang te krijgen tot een account of systeem, in de meeste gevallen betreft dit een wachtwoord. Dit betekent dat als een aanvaller het wachtwoord van de gebruiker kan achterhalen, hij toegang kan krijgen tot het account en vaak veel achterliggende systemen of applicaties.

Tweefactorauthenticatie (2FA) gaat hier al een stapje in verder. 2FA vereist dat gebruikers twee soorten authenticatie presenteren, terwijl MFA vereist dat gebruikers ten minste drie soorten authenticatie presenteren. Denk hierbij aan het invoeren van een wachtwoord waarna je een SMS code ontvangt om je toegang verder te autoriseren.

Hoe meer lagen aan MFA worden toegevoegd, hoe beter voor de beveiliging. Maar als gebruikers ook met veel wrijving ervaring doordat inloggen of toegang verkrijgen lastiger wordt, zullen ze hoogstwaarschijnlijk andere services gebruiken. Gebruikers hebben een hekel aan frictie, vooral in hun mobiele gebruikerservaring. In 2018 had minder dan 10% van de Google-gebruikers optionele tweefactorauthenticatie (2FA) geactiveerd, dus het is duidelijk dat gebruikers een probleemloze ervaring verkiezen boven beveiliging wanneer ze de kans krijgen. Toch is het een noodzaak om gebruikers veilig te houden. Dus, hoe geef je ze de keuze om een probleemloze ervaring te hebben en toch de mogelijkheid te bieden om voor verbeterde beveiliging te kiezen?

Herkenningssignalen op mobiel zijn een van de soorten authenticatie die een hogere beveiliging bieden met de laagst mogelijke wrijving. Door gebruik te maken van sensoren van mobiele apparaten is het mogelijk om afwijkingen in gebruikers- en apparaatgedrag te herkennen, zoals locatiegedrag dat niet typisch is voor de gebruiker. Locatie is bewezen het sterkste vertrouwenssignaal voor mobiel.

Elke MFA-strategie moet gebaseerd zijn op de hoogst mogelijke beveiliging en methoden met de minste frictie.

Berry - COO

Geen resultaten

We bieden een aantal multi-factor authenticatieoplossingen en hebben een toegewijd cyberbeveiligingsteam die kan bespreken welke optie het beste is voor budget en technische vereisten. Ze kunnen ook de andere manieren onderzoeken waarop je de gegevens van je bedrijf vanuit alle hoeken kunt beschermen. Neem nu contact met ons op en boek een consult met onze cyberbeveiligingsexpert.

Wat we wel graag willen benadrukken is dat alleen het toepassen van MFA binnen je Azure AD je niet vrijwaart van cybersecurtiy incidenten. Het is één van de vele acties en configuraties die je moet ondernemen om te zorgen dat je omgeving secure is.